Datormask

En datormask (i datorkontext, en mask för kort ) är ett skadligt program ( datorprogram eller skript ) med egenskapen att replikera sig själv efter att den har körts en gång. Till skillnad från dataviruset sprider sig masken utan att infektera utländska filer eller startsektorer med sin kod.

Maskar sprids via nätverk eller via flyttbara medier som USB-minnen . För att göra detta behöver de vanligtvis (men inte nödvändigtvis) ett hjälpprogram såsom en nättjänst eller applikationsprogramvara som ett gränssnitt till respektive nätverk; För avtagbara medier behöver du vanligtvis en tjänst som gör att masken kan starta automatiskt efter att det laddade mediet har anslutits (t.ex. autorun , ibland också det aktiva Windows-skrivbordet ).

Ett sådant verktyg kan till exempel vara ett e-postprogram som masken använder för att distribuera sig till alla e-postadresser som anges där. Beroende på vilken typ av hjälpprogram kan maskkoden ibland till och med köra sig själv på målsystemen, vilket innebär att ingen interaktion med användaren är nödvändig för att sprida sig längre därifrån. Därför är denna metod både mer effektiv och effektiv jämfört med metoden att sprida ett virus. Men masken kan inte reproducera sig själv, eller åtminstone inte automatiskt, på system som inte ger masken tillgång till det nödvändiga hjälpprogrammet.

Masken tillhör familjen oönskade eller skadliga program, den så kallade skadliga programvaran , som kräver skyddsåtgärder mot maskar . Förutom den hemliga distributionen, som binder resurser utan att bli ombedd, kan en möjlig skadlig funktion av masken göra ändringar i systemet som användaren inte kan kontrollera. Det finns en risk att många nätverksdatorer kan äventyras .

Skillnad mellan mask, virus och trojan

Vad ett virus och en mask har gemensamt är deras förmåga att spridas på datorer. Ett virus gör detta genom att komma in i startområdet för ett datamedium (boot-sektorvirus) eller genom att bädda in sig själv i andra filer (filvirus, makrovirus). Genom interaktionen mellan användaren som ansluter ett infekterat borttagbart medium till ett annat system (och startar om det i detta tillstånd ) eller öppnar en infekterad fil, körs även viruskoden där, varigenom andra system infekteras med viruset. Viruset sprids med hjälp av användaren.

En mask sprider sig på ett annat sätt utan att infektera filer eller startområden på disken. Det använder vanligtvis en befintlig infrastruktur för att automatiskt kopiera sig till andra system. För att hålla fast vid exemplet på introduktionen kan masken skicka sig själv till alla e-postadresser som hanteras av ett e-postprogram. På målsystemen krävs ibland interaktion med användaren som öppnar e-postbilagan och därmed kör den mask den innehåller. När den väl har körts skickar masken sig i sin tur till alla e-postadresser som administreras av det nya systemet och når därmed andra system.

En trojansk häst, eller kort sagt Trojan, är ett datorprogram eller skript som förklarar sig som ett användbart program, men utför en annan funktion i bakgrunden utan användarens vetskap. Det enklaste exemplet på detta är en skadlig fil, till exempel ich_zerstoere_Daten.exe, som får ett filnamn som föreslår en annan funktion, till exempel lustiger_Bildschirmschoner.exe. Det spelar ingen roll om den "roliga skärmsläckaren" faktiskt visar en skärmsläckare medan den förstör data, eller om den helt enkelt förstör data. Användningen av det vilseledande filnamnet är tillräckligt för att klassificera programmet som en trojansk häst. Dessutom kan trojanska hästar inte sprida sig eller automatiskt.

I exemplet med masken som visas ovan, som vill att användaren ska öppna den som en e-postbilaga, använder masken den dolda tekniken för den trojanska hästen. Så istället för att använda en bilaga med namnet "Jag är en mask", föredrar den att presentera sig som ett "viktigt dokument" (t.ex. en "faktura", där det är irrelevant om detta är äkta) för användaren öppnar också masken . Det bildar sedan en blandning av maskar och trojanska hästar.

På samma sätt hindrar ingen maskutvecklaren från att ta en andra väg, virusvägen, för att sprida sitt program. Masken kan också infektera filer på systemet där den körs med sin kod. Ett sådant program bildar sedan en blandning av maskar och virus.

distribution

Maskar sprids via nätverk eller via flyttbara medier som B. USB-minnen.

Eftersom själva masken kommer i form av ett körbart program eller skript är det beroende av att den körs på målsystemet. Antingen görs detta av användaren som öppnar masken "manuellt", eller så körs den automatiskt på målsystemet i samband med mottagandet av maskkoden. Det senare är också möjligt på grund av ett fel i utformningen av verktygsprogrammet, ett tekniskt programmeringsfel (som buffertöverflöde ) eller en annan säkerhetsproblem. Eftersom säkerhetsluckor som tillverkaren känner till förr eller senare kommer att stängas med fungerande stöd är spridningen av masken genom användarens bekvämlighet, okunnighet och felaktiga beteende genom att inte uppdatera programvaran i sitt system eller starta masken själv. stor betydelse.

För "manuell" start av masken, se exemplet för e-postmask som körs av användaren .

Automatisk körning

Robert T. Morris skrev ett program 1988 som bland annat använder ett fjärrskal för att kopiera sig till andra system och köra det där, i syfte att kopiera sig därifrån till andra system och exekvera det där. När hans program gick ur hand stod världen inför den första internetmask. Hans program försökte undvika upptäckt och analys på de infekterade systemen, men innehöll ingen uttrycklig skadlig rutin. Dess ständigt fungerande distributionsrutin stoppade många system. Moderna maskar använder ibland fortfarande sådana eller liknande automatiseringsmekanismer i ett program, som de som tillhandahålls av fjärrskalet , för att kopiera sin kod till ett fjärrsystem och köra det där.

Morris masken visade också ett sätt att utnyttja programmeringsfel att skapa en sådan mekanism i program som normalt inte ger en sådan automatisering ( exekveringskommando utnyttja på grund av ett fel i nättjänsten finger via en buffer overflow i funktionen får () ) . Som ett ytterligare exempel använder Blaster- masken en exploatering i RPC / DCOM- gränssnittet i Windows 2000 och XP för att söka efter och infektera datorer över nätverk där det finns en sårbarhet som används av masken.

Alternativt kan maskar också använda säkerhetsluckor i utformningen av en applikation, till exempel om applikationen tillhandahåller funktioner som ökar bekvämligheten med applikationen, men bryter mot de vanliga säkerhetsrestriktionerna. Detta inkluderar en programkod som kan integreras som ett "objekt" i en webbplats eller en HTML- e-post och liknande. Med det senare startar maskkoden så snart e-postmeddelandet läses, utan att du behöver öppna en bilaga. Specifikt kan användningen av ActiveX- objekt och implementeringen av JScript och VBScript möjliggöra en viss användarvänlighet, men medför de nämnda riskerna. I slutändan ledde detta till vissa funktioner som utvecklaren faktiskt ville blockeras igen; användaren måste nu uttryckligen aktivera den i sin applikation om han fortfarande vill använda den. Däremot finns det metoden att klassificera vissa källor som pålitliga med hjälp av digitala certifikat och låta dem få tillgång till annars blockerade mekanismer. Med alla dessa metoder, från programvaruimplementeringen av blockaden till uppsättningen regler, inträffar då och då fel som används vid spridning av maskar.

Specifikt finns det till exempel ett antal maskar som utnyttjar ett fel i en äldre version av Microsoft Outlook Express- e-postprogrammet i följande form: Outlook Express skickar vanligtvis bilagor till HTML- e-post inline , dvs. direkt i meddelande själv, visas. Alternativt kan e-postens källtext också innehålla en referens under vilken den aktuella filen lagras online och sedan visas i en inbyggd ram . Inom en HTML-källtext kan filformat som inte motsvarar internetstandarden och därför normalt inte kan integreras direkt i en HTML-sida definieras som "objekt". För detta ändamål informeras systemet om typen av "objekt" och hur systemet ska hantera det. HTML-parsern mshtml.dll bör nu fråga om den här typen av "objekt" är känd och kan köras. Denna fråga är systemets svaga punkt, eftersom en viss felaktig fråga leder till ett systemfel och sedan till exekveringen av "objektet", även om det motsatta skulle förväntas. Att bara titta på e-posttexten startade skadlig programvara utan ytterligare åtgärder från användarens sida. Detta fel korrigerades genom att uppdatera programvaran. Ett liknande säkerhetshål fanns i Eudora- e-postprogrammet .

Typer av distribution

E-postmaskar

Många maskar använder e-post för att sprida sig. Antingen skickas den körbara filen eller en hyperlänk till den körbara filen. E-postmeddelandena kan skickas antingen genom fjärrkontroll av förinstallerade program som Microsoft Outlook eller av maskens eget SMTP- underprogram. Mottagarens e-postadress finns ofta i förinstallerade adressböcker. Andra filer på hårddiskarna (till exempel i tillfälliga internetfiler ) kan dock också användas av masken eller e-postadresser från speciella webbplatser (t.ex. gästböcker online ) kan användas för den första distributionen . Välkända representanter av denna typ är Loveletter , som sprids explosivt via e-post i maj 2000, eller Netsky .

Snabbmeddelandemaskar

Direktmeddelandeprogram som WhatsApp , ICQ , MSN Messenger eller Skype är också mottagliga för skadlig programvara på grund av sin webbanslutning. En mask av denna typ sprids genom att skicka en länk till en webbsida på en budbärare som innehåller masken. Om användaren klickar på länken installeras och körs masken på sin dator, eftersom snabbmeddelandet vanligtvis inte innehåller en egen HTML-parser utan använder Internet Explorer-parser. Ormen skickar nu länken från den här datorn till alla inmatade kontakter.

IRC-maskar

IRC-klienter är program som alla användare kan utbyta textmeddelanden med andra användare i realtid i Internet Relay Chat . De flesta IRC-program använder ett specialskript för att logga in på IRC-servern , som körs när programmet startas. Detta skript innehåller kommandon som IRC-programmet kör. Dessa kommandon är till exempel att logga in på en kanal , skriva meddelanden men också skicka filer. En IRC-mask som har infekterat en dator letar efter IRC-program som den kan använda för att sprida sig. När han har hittat ett sådant program ändrar han manuset som laddas automatiskt. Nästa gång IRC-programmet startas skickas masken automatiskt till alla användare i ett chattrum. Om en användare accepterar nedladdningen och öppnar den nedladdade filen upprepas processen själv. Det finns för närvarande IRC-maskar ( mIRC , pIRCh, vIRC, dIRC och Xircon) för minst fem IRC-program .

P2P-maskar

Peer-to-Peer är en form av nätverk som ansluter datorer i nätverket utan server . H. skapar en direkt koppling mellan de enskilda användarna. De flesta fildelningswebbplatser på Internet som Kazaa , Morpheus eller BitTorrent- system använder peer-to-peer-teknik. Det finns i princip tre sätt som en mask kan sprida sig i ett bytesbyte:

Den första möjligheten är att masken kopierar sig själv till den delade mappen där andra användare kan ladda ner filer. Korrekt namngivning är viktigt för dessa typer av maskar, eftersom fler användare laddar ner en fil med ett intressant namn än en fil med ett slumpmässigt genererat namn. Det är därför det finns maskar som letar efter deras namn på speciella webbplatser för att vara så trovärdiga som möjligt. Denna typ av distribution i fildelningsnätverk är enkel men inte särskilt effektiv, eftersom fildelningsnätverk vanligtvis är ganska stora filer och nästan alla fildelningsprogram nu har effektiva filter för att utesluta vissa misstänkta filformat.

I det andra sättet att sprida, erbjuder masken de andra användare av P2P-nätverket en infekterad fil som ett sökresultat (hash-uppsättning eller. Torrent-fil) via ett peer-to-peer-protokoll för varje sökfråga. Användaren kopierar sedan masken till sin dator som en förment önskad fil och infekterar den när den öppnas. Denna typ av distribution är mycket effektiv, förutsatt att maskens filstorlek är ungefär storleken på den fil den letar efter, men svår att programmera och därför sällan distribueras.

Den tredje metoden är en attack av masken på en sårbarhet hos sina grannar i P2P-nätverket. Den här metoden kan vara mycket effektiv i dess utbredningshastighet om ingen åtgärd krävs från användarens sida (t.ex. att ladda ner en fil och starta den på datorn). Masken infekterar sedan dessa system på ett helt automatiserat sätt. Så snart masken också kan visa en lista över sina grannar i P2P-nätverket för varje infekterad klient kan den adressera dem specifikt. Detta gör att masken kan förhindra upptäckt, eftersom den inte behöver skapa ett alltför stort antal anslutningar till andra system på Internet, vilket betraktas som onormalt beteende och skulle vara iögonfallande. Ett P2P-nätverk bygger på det faktum att varje användare skapar många anslutningar till andra deltagare, vilket gör det mycket svårare att identifiera masken baserat på den datatrafik den orsakar .

Avtagbara diskmaskar

Flyttbara medier är flyttbara media för datorer, till exempel USB-minnen . Dessa maskar kopierar sig själva till databärarna för att sprida sig från en dator till en annan. Till skillnad från de arter som hittills nämnts använder denna grupp inte ett nätverk för att sprida sig. Programmet kan använda sig av den automatiska starten av databäraren.

Å andra sidan finns det också maskar som kopierar sig till disketter utan att använda någon form av automatisk start. De är de enda maskarna som inte behöver ett hjälpprogram för att spridas, även om de litar på att användaren hittar dem själv och startar dem "för hand". Eftersom disketter inte längre är utbredda har sådana maskar inte längre en chans att sprida sig mycket. I princip är denna typ av distribution också möjlig med aktuella media, till exempel en skrivbar CD. Det är dock mer komplicerat att kopiera den skadliga koden här.

Små USB-maskar

Förutom USB-minnen kan andra små USB-enheter också användas för att sprida maskar. Sådana attacker beror inte på autostartfunktionen hos en USB-lagringsenhet, utan använder en liten processor för att simulera ett tangentbord. Från detta falska tangentbord injicerar den attackerande enheten kommandon i systemet som verkar komma från den riktiga användaren. Detta startar skadlig programvara som finns på den inbyggda USB-masslagringsenheten.

Alla typer av små USB-enheter som kan skickas till offret som en till synes reklamgåva är lämpliga för denna attackmetod.

Mobilmaskar

Cell telefon maskar först dök upp i juni 2004. Antivirusproducenter misstänker att fler och fler virus och maskar kommer att dyka upp i detta område, liknande trenden inom datasektorn.

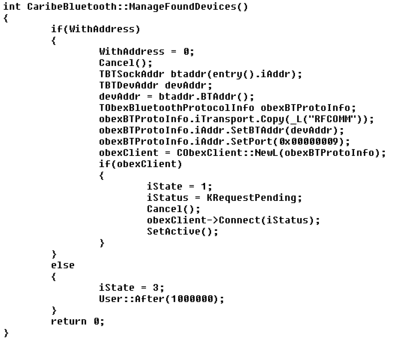

Nuvarande maskar sprids oftast via Bluetooth , en trådlös anslutning mellan mobiltelefoner, skrivare eller skannrar med en räckvidd på cirka tio till 100 meter. Mobilmaskar attackerar för närvarande huvudsakligen operativsystemet Symbian OS och försöker skicka sig själva till alla tillgängliga Bluetooth-mottagare med Bluetooth. Sedan 2005 har det också varit möjligt för dessa maskar att spridas via MMS .

Antivirusproducenter rekommenderar därför att deras kunder inaktiverar Bluetooth som standard.

Ytterligare spridning är möjlig via GPRS / UMTS såväl som via WLAN. Den första kända iOS- masken, som endast på iPhones med jailbreak lyckades har spridit sig över UMTS-nätverket (Australien), var Ikee . Dess efterträdare hette iPhone / Privacy.A och letar efter sin väg över WLAN.

Exempel: Användarkörd e-postmask

I det här exemplet tas masken emot som en e-postbilaga. Mottagaren bör nu uppmanas att öppna bilagan och på så sätt utlösa maskens spridning. Metoderna i det följande riktar sig därför till användaren av IT- systemet och inte mot själva systemet.

kamouflage

Masken måste kamouflera sig från användarens ögon för att lyckas under de beskrivna förhållandena. Detta sker under två kompletterande konstellationer:

- Mottagaren av e-postmeddelandet måste ha ett särskilt intresse av att öppna bilagan.

- Mottagaren får inte bli medveten om bilagans farlighet.

Den första punkten syftar till en teknik som är känd under termen ”social engineering”, den mentala påverkan av mottagaren på social nivå. Här hänvisar det till texten i e-postmeddelandet, som är avsett att göra ett särskilt intryck på användaren och därmed få dem att göra saker som de normalt (möjligen) inte skulle göra, som att öppna bilagan.

Den andra punkten använder tekniken "Trojan häst", som används för att mata ut e-postbilagan inte som en mask utan som en "ofarlig, användbar fil".

Kamouflage relaterad till texten i e-postmeddelandet

Psykologiskt inflytande på mottagaren

Mottagarens intresse för bilagan väcks om innehållet i den associerade e-posten syftar till en viss chockeffekt, till exempel genom att hota rättsmedel till och med straffrättsligt åtal. Andra medföljande texter försöker väcka nyfikenhet eller lust genom att lova stora summor pengar eller erbjuda förmodligen privata bildfiler med eller utan pornografiskt innehåll.

Under alla omständigheter hänvisas mottagaren till bifogad e-post, som bör innehålla detaljerad information. Intresset som väcks av filbilagan dämpar naturligtvis också alla säkerhetsproblem.

Kamouflage relaterad till e-postbilagan

Dubblett filnamnstillägg

Vissa (särskilt äldre) e-postprogram för Windows- operativsystemet följer operativsystemets standardinställningar och döljer filtillägget för kända körbara filer. Som ett resultat kan en mask maskeras som en fil av något slag, så att en skadlig fil " Musik.mp3.exe" endast Musik.mp3visas för användaren som " " och kan därför inte särskiljas från en ofarlig MP3- uppspelningsfil vid första anblicken .

Användaren kan dock känna igen den sanna filtypen om den visade filsymbolen ( ikonen ) motsvarar standardsymbolen för ett program. Huruvida den här standardikonen eller ikonen som är inbäddad i programmet visas beror dock på vilket e-postprogram som används. Det är bättre att ändra programinställningen så att förlängningar av kända filtyper inte längre döljs så att hela filnamnet visas.

I princip bör du inte öppna oönskade filer från externa källor. E-postbilagor som du vill öppna ska inte bara öppnas med alternativet "öppna" utan snarare med alternativet "öppna med". Detta ger möjlighet att välja ett program som ska spela motsvarande fil. En applikation för att spela musikfiler kan inte spela en sådan förklädd körbar fil och svarar med ett felmeddelande, medan alternativet "öppen" bara skulle ha kört filen och därmed startat masken.

Påstått ofarliga filtyper med orelaterat innehåll

En annan möjlighet att dölja körbar kod under ett "ofarligt" filtillägg erbjuds av program som analyserar filtypen oberoende av dess tillägg och behandlar den enligt dess faktiska typ. Som ett exempel är det teoretiskt inte möjligt att lagra körbar makrokod i en RTF- fil , eftersom detta filformat inte stöder makron. En fil med namnet “ ”, som döptes om till “ ”, känns dock igen av Office som en DOC- fil baserat på filinnehållet , varefter den makrokod som är lagrad i den körs trots filtillägget .

gefährlich.docharmlos.rtf.rtf

Även här kan du använda alternativet "öppna med" för att välja ett program från de flesta e-postprogram som filen öppnas med. För att förhindra att masken körs är det vettigt att välja ett program istället för den installerade redigeringsprogramvaran (Office) som kan visa och skriva ut filen utan att dock stödja möjligheten att köra makrokod. Programvarutillverkaren Microsoft erbjuder gratis Windows-applikationer som Word-tittare, Excel-tittare och PowerPoint-tittare för detta ändamål.

Icke-körbara filtyper som kan köras genom en exploatering

En utnyttjande av kommandokörning utnyttjar programmeringsfel i ett program för att få sin kod att köra. Koden kan dock bara startas om den infekterade filen faktiskt öppnas med det program som exploit är avsett för.

Beroende på programmet på vars sårbarhet utnyttjandet är baserat kan den körbara koden döljas i vilken filtyp som helst, inklusive filer som normalt inte är körbara. Det finns till exempel alternativ för att lagra körbar kod i en grafisk fil.

Eftersom program kan använda prefabricerade mekanismer (delade bibliotek) från tillverkarens operativsystem, till exempel för att visa vissa filtyper, är fel i dessa mekanismer också relevanta för applikationer från tillverkare från tredje part. Detta gäller särskilt säkerhetsproblem som är kända för att finnas i Internet Explorer. En säkerhetsuppdatering av Internet Explorer täcker säkerhetsgapet för dessa program samtidigt.

Långa filnamn

Användningen av ett intet ont, men extremt långt filnamn (t.ex. “ private_bilder_meiner_familie_aus_dem_sommercamp_nordsee_2003.exe”) är avsett att dölja filnamnstillägget. Så snart filnamnet visas i ett relativt litet fönster förblir den sista delen av filnamnet och därmed förlängningen gömd (visas till exempel som " private_bilder_meiner_familie_aus_dem_sommercamp_nor…").

Denna taktik kan utökas, till exempel genom att inledningsvis använda ett kort, intet ont anande namn med ett felaktigt filnamnstillägg som filnamn, till vilket ett stort antal mellanslag infogas före det verkliga tillägget (t.ex. ” lustiger_Elch.jpg <noch zahlreiche weitere Leerzeichen…> Checked by Antivirus.exe”). Två fördunklingsmetoder används i kombination: Å ena sidan är det stor sannolikhet att det faktiska filtillägget inte kommer att visas för användaren på grund av namnet och att de använda mellanslag inte kommer att indikera den betydligt längre filen namn. Om filnamnet visas i sin helhet (beroende på e-postprogram) kan användaren även tolka texten ”Kontrollerad av Antivirus.exe” , som ligger långt bort från det uppenbarligen fullständiga filnamnet, som en ledtråd utan att direkt relaterad till filtypen för bilagan.

Användning av mindre vanliga typer av körbara filer

Eftersom applikationer av typen .exeär relativt kända som körbara filer används ibland mindre vanliga filtyper ( filformat ), till exempel .com, .bat, .cmd, .vbs, .scr, .scf, .wfs, .jse, .shs, .shb, .lnkeller .pif. Filändelsen .comär också lämplig för att simulera en länk till en webbplats (till exempel " www.example.com").

Komprimering och kryptering

Genom att använda komprimeringsformat som ZIP- format, döljs filtypen för den inbäddade masken tills den packas upp, vilket i grunden gör det svårt att tillämpa automatiska skyddsåtgärder. Fel vid implementeringen av komprimeringsprocedurer kan till och med förhindra att filen genomsöks efter skadlig kod. Dessutom kan filen överföras i krypterad form, vilket utesluter en automatisk undersökning av en sådan fil vid en tidpunkt innan användaren öppnar den.

Fara

Enligt en studie av Sophos , en tillverkare av antivirusprogram, var det 50 procent chans att en dator med Windows XP utan mjukvaruuppdatering skulle infekteras med skadlig programvara på Internet inom 12 minuter. Detta är möjligt eftersom vissa maskar utnyttjar svagheter och fel i nättjänster som ännu inte är stängda på en dator utan lämpliga uppdateringar .

Särskilt genom att aktiveras som standard i senare versioner av Windows skrivbordsvägg och den ökade användningen av SoHo - routrar , som båda begränsar fjärråtkomst till nättjänster, har denna risk minskat. Enskilda programfiler eller körbara skript får i allmänhet inte längre skickas som bilagor hos de flesta e-postleverantörer. Eftersom denna begränsning lätt kan kringgås reagerar många e-postleverantörer idag mycket snabbare på massutskick genom automatisk blockering och säkerhetsåtgärder.

Den största faran ligger i nyligen upptäckta säkerhetsluckor, särskilt i operativsystemet, webbläsaren eller e-postklienten, för vilka det inte finns någon snabbkorrigering ännu. Om en datormask utnyttjar ett sådant utnyttjande kan du inte skydda dig effektivt mot det, beroende på det enskilda fallet.

Ekonomisk skada

Den ekonomiska skada som datormaskar kan orsaka är större än datorvirus . Anledningen till detta är den stora förbrukningen av nätverksresurser, helt enkelt genom att en mask sprider sig, vilket kan leda till att nätverksabonnenter misslyckas på grund av överbelastning. Till exempel, om ett företags server går ner kan det leda till förlust av arbete.

I början av maj 2004 drabbades en skärmstavla vid flygplatsen Wien-Schwechat av ett kortvarigt totalfel på grund av "Sasser" -mask. På vissa ställen satte SQL Slammer en sådan belastning på internetinfrastrukturen att anslutningarna på många ställen kollapsade helt.

Mobilmaskar som sprids via MMS kan orsaka ytterligare ekonomiska skador i framtiden . Om en sådan mask skickar dussintals avgiftsbelagda MMS-meddelanden kan en stor ekonomisk förlust förväntas.

Ytterligare ekonomisk skada kan bero på så kallade distribuerade denial-of-service- attacker. Som framgår av exemplet med W32.Blaster kan även stora företag som SCO eller Microsoft sättas i trubbel.

Bounty på mask författare

I november 2003 grundade Microsoft det så kallade antivirusbelöningsprogrammet för att stödja jakten på de som ansvarar för spridning av maskar och virus runt om i världen. När det grundades fick initiativet startkapital på 5 miljoner US dollar, varav en del redan erbjöds som belöning för fångst och övertygelse av nuvarande maskspridare. Microsoft vill stödja de ansvariga utredningsmyndigheterna i sökandet efter förövarna. Microsoft arbetar med Interpol , FBI , Secret Service och "Internet Fraud Complaint Center" eftersom "skadliga maskar och virus är kriminella attacker mot alla som använder Internet" .

Författarna till maskarna W32.Blaster , Sasser , Netsky och Sobig dök upp på denna ”Wanted” -lista .

Detta program hade sin första framgång i maj 2004 när maskförfattaren arresterades och dömdes av Sasser och Netsky. Den då 18-åriga studenten från Waffensen i distriktet Rotenburg / Wümme rapporterades av tidigare vänner på grund av den erbjudna belöningen.

Skyddsåtgärder

Följande är en sammanfattning av delar av artikeln som rör skydd mot maskar. Dessutom hanteras vanliga mjukvarulösningar från detta område.

Skydd mot socialteknik

Det finns inget tekniskt skydd mot användarens psykologiska inflytande ( socialteknik ), till exempel genom texten i ett e-postmeddelande. Användaren kan dock informeras om riskerna och metoderna för skadlig programvara (se exemplet " E-postmask exekverad av användaren " ). Utbildning ökar tröskeln för hämning och gör det svårare för en mask att övertala användaren att öppna en förorenad fil, såsom en e-postbilaga eller liknande.

Hantering av e-postbilagor och andra filer från externa källor

Det är tillrådligt att inte öppna oönskade filer från e-postbilagor eller andra källor. Inte ens om de kommer från en avsändare som är känd för mottagaren. Eftersom även kända avsändare inte är någon garanti för äkthet, eftersom å ena sidan posten för avsändaren kan förfalskas och å andra sidan även kända avsändare också kan bli offer för maskar. Om du är osäker bör du fråga avsändaren.

Filer som du vill öppna kan undersökas i förväg för att avgöra om de innehåller allmänt känd skadlig kod (se avsnittet om virusscannrar nedan).

För filer som tillhör en viss applikation (till exempel .mp3musikfiler eller .jpggrafikfiler), bör du inte bara öppna dem med alternativet "Öppna" utan snarare använda alternativet "Öppna med" under val av tillhörande program (se avsnittet ” Duplicera filnamnstillägg ” ).

Särskilt kontordokument (inklusive .doc, docx, .xls, .pptoch .rtffiler) från externa källor bör inte öppnas med det installerade kontorprogrammet om du bara vill se dem. Eftersom kontorprogrammet har den onödiga risken för detta ändamål att en makrokod som lagras i dokumentet körs. Det är bättre att använda ett program som kan visa och skriva ut en sådan fil utan möjlighet att köra makrokod. Avsnittet ” Påstådda ofarliga filtyper med orelaterat innehåll ” går in i mer detalj med hänvisning till ett gratis alternativ.

Om du vill se till att ingen skadlig kod körs medan e-postmeddelandet läses (se " Automatisk körning " ) kan du konfigurera ditt e-postprogram så att det inte visar HTML-kod utan bara text.

Skydd genom programvara

Virusscanner

En virusscanner upptäcker välkända virus, maskar och trojanska hästar och försöker blockera och eliminera dem.

Som talar för användning av en virusscanner

Om skadlig kod upptäcks av virusscannern innan den förorenade filen körs på ditt eget datorsystem för första gången är skyddsmekanismen helt effektiv. Innan en nyligen tillagd fil på datorn körs / läses in i applikationsprogramvara som kommer från en extern källa (t.ex. från flyttbara medier, från en webbplats eller från ett e-postmeddelande), är det därför tillrådligt att kontrollera den med en uppdaterad genomgå antivirusprogram.

För att utesluta andra infektionsmetoder gäller detsamma även för filer som finns på en delad nätverksenhet om en tillfällig infektion av en sådan fil av ett av de andra systemen inte kan uteslutas (blandade former mellan mask och virus).

För att avvärja datormaskar som inte är filbaserade men sprids genom säkerhetshål är det nödvändigt att upptäcka komponenter i antivirusprogrammet som är inbäddade i operativsystemet.

Gränser

Med hjälp av sökmetoden "signaturjämförelse" upptäcker en virusscanner endast skadlig kod som är känd för den. Han kan inte känna igen skadlig programvara som (ännu) inte är känd för honom på detta sätt. På detta sätt kan han bara bestämma att en fil, en databärare eller till och med datorsystemet är fri från känd skadlig kod. Programmeraren av en datormask försöker hålla masken så dold som möjligt eller ändra en känd variant så mycket att den inte längre känns igen; virusskannertillverkaren försöker hålla signaturdatabasen så uppdaterad som möjligt - en "race".

På grund av denna princip att ”jaga efter” antivirusprogrammet innehåller den också komponenter som övervakar pågående processer i datorsystemet för misstänkta aktiviteter för att upptäcka skadlig programvara även om det inte är känt för virusscannern. Även här är det ett lopp mot skadlig programvara - inte med avseende på medvetenheten om skadlig programvara i sig, utan med avseende på de metoder och procedurer som används av skadlig kod.

När skadlig programvara har körts kan det vara möjligt att inaktivera antivirusprogrammet eller att manipulera systemet på ett sådant sätt att skadlig kod inte längre kan upptäckas av virusscannern (se rootkit ). När det gäller filbaserad skadlig kod kan hela datorsystemet undersökas bättre via ett separat startmedium för eventuell angrepp av skadlig kod, som den som används på startbara live-CD-skivor ( t.ex. Desinfec't , tidigare Knoppicillin ). Detta förhindrar att skannerns egen mjukvarumiljö belastas därefter.

Skadlig programvara som redan har körts (dvs. installeras på systemet) kan endast tas bort från systemet i begränsad utsträckning med antivirusprogram. Detta beror på att skadlig kod vanligtvis känns igen med hjälp av en signatur, som ibland inte ger någon exakt information om malwareversionen och dess skadliga rutin. Vissa skadliga program kan också ladda ner komponenter, vanligtvis via Internet. De vet då inte vilken annan skadlig kod de kan ha laddat om och vilka ändringar den har gjort i systemet. Dessa förändringar behålls sedan efter att skadedjuret har tagits bort. I bästa fall kan AV-programvaran helt ta bort skadlig kod och korrigera de ändringar som gjorts i systemet. Under " Alternativa lösningar " visas ett tillförlitligt sätt hur skadedjuret kan tas bort helt.

Vad talar emot användningen av en virusscanner

En virusscanner är en komplex mjukvara som ibland är inbäddat mycket djupt i datorsystemet för att kunna kontrollera vissa processer. Ju mer komplex en programvara är, desto mer sannolikt är det att den innehåller fel som kan påverka datorsystemets prestanda, stabilitet och säkerhet.

För att avvärja datormaskar som inte är filbaserade utan snarare sprids genom säkerhetshål är det nödvändigt att upptäcka komponenter i antivirusprogrammet som är inbäddade i ditt eget system.

Virusskannrar erbjuder inte ett absolut tillförlitligt skydd mot skadlig kod, men annonseras ibland kraftigt därefter. Användare kan bli slarviga och sedan agera oavsiktligt.

Se även: Källtextens verifierbarhet

Alternativa lösningar för att ta bort skadlig kod från systemet

Effektivisering av systemet genom inspelning av den sista "rena" bilden på hårddisken ( Image ) är ett tillförlitligt sätt att få en skadlig programvara helt säker från datorsystemet att ta bort. Så du installerar operativsystemet, ställer in din programvara, anpassar systemet så att alla personliga filer lagras på en annan enhet (de får inte finnas på samma enhet som operativsystemet installerades). Sedan skapar du en kopia av enheten (närmare bestämt systempartitionen ) som operativsystemet installerades på och sparar den i en bildfil. Om systemet senare infekteras med skadlig kod kan den sparade programversionen återställas med hjälp av bildfilen, som vanligtvis tar bort skadlig programvara och alla ändringar som gjorts under tiden från ditt system.

Problem:

- För att stänga säkerhetsgap bör operativsystem och applikationer uppdateras med de senaste uppdateringarna. Dessa bör inte erhållas via ett nätverk, eftersom systemet sedan är anslutet till det med luckor som fortfarande finns. Förfarandet är betydligt mer komplicerat än att använda de vanliga online-uppdateringsmetoderna.

- Viss applikationsprogramvara måste registreras hos tillverkaren under installationen - även för detta måste datorn vanligtvis vara ansluten till Internet. Annars kan inte programvaran installeras innan bildfilen skapas och ingår då inte i detta.

- Om uppdateringsstatusen i bildfilen ska hållas uppdaterad måste den återskapas regelbundet, vilket kan innebära en avsevärd mängd arbete.

- Att hålla personliga filer utgör en risk eftersom skadlig kod också kan lagras i dem. Ett "säkert borttagande" kan inte garanteras på detta sätt. Antivirusprogramvara med en uppdaterad signaturdatabas bör titta där innan du fortsätter att arbeta med personliga dokument.

- Alla ändringar och inställningar som har gjorts på systempartitionen sedan bilden skapades kommer att gå förlorade.

Se även: Skrivskydda systempartitionen

Personlig brandvägg (även stationär brandvägg)

Endast en nättjänst eller en startad applikation med motsvarande funktionalitet skapar möjligheten att komma åt datorresurser (t.ex. filer och skrivare) via nätverket. Dessutom kan ett säkerhetsgap i en nättjänst utgöra grunden för att utföra åtgärder på datorn utöver de normala åtkomstfunktionerna.

Brandväggsprogramvara installerad lokalt på datorn kallas en personlig brandvägg eller skrivbordsvägg . Deras uppgift är att förhindra skadlig och oönskad åtkomst till nätverkstjänster på datorn utifrån. Beroende på produkten kan det också försöka förhindra att applikationer kommunicerar med omvärlden utan användarens medgivande.

Som talar för användningen av en personlig brandvägg

Maskar som utnyttjar en säkerhetsfel i en nätverkstjänst för att spridas kan bara infektera datorn om motsvarande nättjänst är tillgänglig för masken. En personlig brandvägg kan begränsa fjärråtkomst till nättjänsten och därmed göra infektionen svårare eller till och med förhindra den.

Sådan filtrering krävs dock endast om en nödvändig nättjänst drivs på datorn och åtkomst till den ska begränsas till några få datorer. Ibland bör endast det lokala systemet ( localhost , det så kallade loopback-gränssnittet 127.0.0.1) kunna använda tjänsten utan att programvaran kan konfigureras i enlighet med detta. I alla andra fall är deaktivering av nättjänsterna att föredra framför en blockering av en personlig brandvägg.

Dessutom kan reglerna för den personliga brandväggen, i bästa fall, förhindra att en hemlig återaktiverad eller installerad tjänst blir tillgänglig från nätverket obehindrat om, trots all försiktighet, skadlig programvara aktiveras i systemet, till exempel via en e-post. e-postbilaga. En sådan framgång för brandväggsprogrammet är dock starkt beroende av skickligheten hos skadlig programvara i fråga (specialartiklar från Microsofts TechNet Magazine och c't varnar för att den personliga brandväggen endast kan förhindra oönskad nätverksåtkomst om skadlig programvara inte gör en stor insats där för att dölja sina aktiviteter). Om du använder (möjligt) meddelande från brandväggsprogrammet för att omedelbart ta bort återaktiverade tjänster tillsammans med skadlig kod , kan användningen av den personliga brandväggen ha varit värdefullt.

Gränser

Personliga brandväggar eller andra nätverksövervakningsprogram skyddar inte mot installation av skadlig kod som baseras på att användaren öppnar en komprometterad fil. Under vissa omständigheter kan du dock uppmärksamma obehörig nätverkskommunikation och därmed på masken. Som en ytterligare åtgärd erbjuder vissa personliga brandväggsprodukter också övervakning av systemets autostartposter, vilket kan ge användaren en indikation på att masken har installerats, även om brandväggsprogrammet också kan inaktiveras och överlistas av många skadliga program.

Vad talar emot användningen av en personlig brandvägg

Det finns situationer som kan leda till en krasch eller till och med till permanent avaktivering av brandväggsprogramvaran, där obegränsad åtkomst till de tidigare filtrerade nättjänsterna är möjlig utan att användaren märker det.

Ett annat problem med konceptet är att brandväggsprogrammet är placerat mellan den normala nätverksimplementeringen av operativsystemet och omvärlden, vilket innebär att även om den ursprungliga nätverksimplementeringen inte längre är direkt sårbar, kan den mycket mer komplexa brandväggsprogrammet attackeras. Erfarenheten visar att ju mer komplex programvaran är, desto fler fel och attackpunkter innehåller den. Eftersom deras komponenter körs (åtminstone delvis) med utökade rättigheter och som regel även kärnkomponenter är installerade, har programmerings- och designfel en särskilt förödande effekt på systemets prestanda, säkerhet och stabilitet. På detta sätt kan attack- och spioneringsmöjligheter skapas som inte skulle existera utan den installerade brandväggsprogrammet. Personliga brandväggar kan till exempel själva innehålla säkerhetsluckor som ger en mask metoder för fjärråtkomst.

Medan en extern brandvägg bara påverkar nätverksdataflöden när den kommunicerar med det externa nätverket (Internet), har en personlig brandvägg en negativ inverkan på hela nätverksprestandan och saktar också ner den allmänna arbetshastigheten för den dator som den var installerad.

Alternativa lösningar för att förhindra att masken fjärråtkomst till nättjänster

Att avaktivera alla nättjänster som inte krävs erbjuder bästa skydd mot oönskad fjärråtkomst.

För att förhindra att återstående nättjänster nås från Internet bör de inte kopplas till nätverksadaptern som är ansluten till Internet. Denna uppgift är inte helt trivial för en lekman, varför användningen av en mellanliggande enhet, som en DSL-router , är vettig. Enheten säkerställer automatiskt att ingen nättjänst från det interna (privata) nätverket kan nås direkt från Internet.

I det här fallet, istället för din egen dator, är DSL-routern ansluten till Internet och dina egna datorer är i sin tur nätverksanslutna med den här enheten. Enheten utgör det enda gränssnittet mellan det externa nätverket (Internet) och ditt eget (privata) interna nätverk. De privata datorerna överför nu sina förfrågningar till Internet till DSL-routern, som går åt Internet på datorns vägnar. Målsystemet ser därför bara DSL-routern som avsändare, som i sin tur vidarebefordrar svarspaketen från målsystemet till motsvarande dator i det interna nätverket.

Möjliga attacker från Internet riktas nu mot DSL-routern, som är förutbestämd för detta, och slår inte direkt till den interna datorn. Alla från Internet som söker efter en nättjänst (t.ex. delning av filer och skrivare) på DSL-routerns nätverksadress kommer inte att hitta den, eftersom tjänsten körs på PC: n och inte på DSL-routern. DSL-routern kan inte attackeras på den här nivån och nätverkstjänsterna för de interna datorerna kan inte nås från Internet.

Även skadlig kod som i hemlighet kan installera en nättjänst på datorn kan inte ändra detta tillstånd. Nätverkstjänsten kan endast nås från det privata nätverket, men inte från Internet (trots allt kan skadlig kod inte installera en tjänst på DSL-routern, bara på datorn).

Denna mekanism har dock också sina gränser: För att en DSL-router ska fungera utan permanent manuell konfiguration måste den kunna skapa dynamiska regler. Dessa regler tillåter automatiskt alla kommunikationsanslutningar som begärts från det interna nätverket (dvs. från privata datorer). Så om skadlig programvara bara installerar en nättjänst som väntar på en extern anslutning fungerar skyddsmekanismen ganska bra. Men om den upprättar en anslutning till Internet själv tillåter DSL-routern anslutningen eftersom den begärdes från det interna nätverket. En enhet som är konfigurerad på detta sätt kan endast effektivt förhindra externa anslutningsförfrågningar. En personlig brandvägg erbjuder fler alternativ här, men är också lättare att kringgå och innebär de risker som nämns ovan . En personlig brandvägg är därför inte en lika ersättning för sådana enheter, men under vissa förhållanden kan den fungera som motsvarande tillägg.

Begränsa åtkomsten till datorsystemet

Begränsning via sandlåda och användarrättigheter

Även för operativsystem som inte har sin egen rättighetshantering finns det möjlighet att begränsa systemåtkomsten för en applikation via en sandlåda . Ett program som startas från den här sandlådan kan då till exempel inte längre skriva till viktiga systemkataloger, åtminstone så länge programmet inte lyckas bryta ut ur sandlådan.

Operativsystem som Mac OS , Linux , Windows (från NT , XP - men inte hemversionen - och följande) erbjuder i sig en miljö som hanterar åtkomstbehörighet till känsliga områden beroende på användar-ID och tillhörande grupper. Så om en användare arbetar under ett ID som inte har rätt att göra ändringar i viktiga systemområden, har detta en liknande effekt som användningen av en sandlåda: skadlig kod som öppnas via en e-postbilaga, till exempel sedan begränsad i dess handlingsfrihet, vilket kan förhindra att en mask sprider sig.

Om användare har administratörsrättigheter åsidosätter de dock många av operativsystemets säkerhetsbarriärer. Ett masksprogram av misstag eller automatiskt startat (detsamma gäller virus) kan fritt ta kontroll över många systemfunktioner. Det är vettigare att använda två olika konfigurerade användarkonton, ett för rutinarbete med kraftigt begränsade användarrättigheter (särskilt med begränsade rättigheter till programvaruinstallation), och det andra kontot med administratörsrättigheter för installation och konfiguration ensamt.

Gränser

Det gäller alla operativsystem som arbetar med begränsade användarrättigheter begränsar spridningen av datormaskar, men kan inte alltid förhindra det. Anledningen till detta är att varje användare till exempel ska kunna skicka e-post och skadlig kod har samma rättigheter enligt användarens ID och kan därför göra det.

Skriv skydda systempartitionen

Tidiga operativsystem kunde också startas från en skrivskyddad diskett, men efterföljande versioner måste snart installeras på ett skrivbart medium, hårddisken. Windows 95 var bland annat ett av dessa system eftersom det efter att operativsystemet startades försökte ständigt skriva till ett register , vilket inte skulle vara möjligt med ett skrivskyddat medium.

Ändå fanns det också koncept för sådana system för att förhindra ändringar av systemdrivenheten. Det finns dock bara en omväg. Omvägen krävde att datorsystemet skulle starta från ett skrivskyddat medium, t.ex. en CD-ROM-enhet. Programvaran på CD-skivan skapar nu en RAM-skiva , kopierar alla filer som krävs för drift till den och startar operativsystemet därifrån. Ramdisk finns bara i huvudminnet, men fungerar som en vanlig enhet. Applikationerna kan skriva in det. Det är också möjligt för skadlig kod att installeras där. Om datorn startas om försvinner dock denna ramdisk och med det görs alla justeringar under tiden. Den nya ramdisken tar emot alla originalfiler och inställningar från CD-ROM-skivan. Systemet återställs automatiskt till föregående status varje gång datorn startas. Skadlig programvara som en mask kan inte permanent bädda in sig i detta system.

Så kallade "live-system", som kan startas från ett skrivskyddat medium, fungerar på samma sätt som konceptet som beskrivs ovan för många andra operativsystem.

Gränser

Naturligtvis måste möjliga filer som tillhör användaren lagras på en annan enhet än på systemdisken så att de inte också återställs. Om skadlig kod också skriver sig själv i dessa filer (till exempel som makrokod i Office-dokument) återställs systemet varje gång det startas om, men det infekterar sig själv varje gång användaren öppnar en förorenad fil.

Dessutom har detta koncept den bieffekt att du måste återskapa startmediet för varje liten justering av systemet. Å andra sidan erbjuder virtuella operativmiljöer också alternativ för att återställa (virtualiserat) operativsystem vid varje omstart, men de kan också göras för att anta vissa systemjusteringar. Det finns också alternativa begrepp utöver live-systemet för Windows XP, till exempel för att återställa operativsystemet till en definierad status vid varje omstart. Operativsystemmiljön kan anpassas här med hjälp av en EWF-filterdrivrutin. Om du till exempel upptäcker att det finns en programuppdatering när du arbetar på datorn startar du om systemet och ångrar därmed alla tidigare okontrollerade justeringar av systemet. Efter omstart inaktiverar du skrivskyddet via en meny, installerar uppdateringarna, startar om systemet igen, ger systemet några minuter på att slutföra processen och slår sedan på skrivskyddet igen. Då är datorn redo för normalt arbete igen. Alla ändringar i detta system görs på ett kontrollerat sätt.

Nematoder

År 2005 introducerade säkerhetsforskare Susan Young och Dave Aitel nematoder, en annan metod för att bekämpa maskar. En nematod använder samma sårbarheter som masken som ska bekämpas för att få tillgång till infekterade system. Masken inaktiveras eller raderas sedan. Namnet kommer från det faktum att nematoder kan bekämpa sniglar och andra skadedjur.

Men idén var inte alls ny. Den första kända nätverksmask, Creeper in the Arpanet, utrotades på detta sätt. Reaper-masken följdes, som sprids på samma sätt, kämpade mot rankor och efter ett tag självsläckande.

Användningen av nematoder är nu lagligt i många länder som USA, Storbritannien och Tyskland, ett intrång i utländska datorsystem och är förbjudet enligt lag.

Under "maskarnas era", det första årtiondet av det nya årtusendet, uppträdde sådana hjälpsamma maskar flera gånger. I vissa fall kämpade de inte bara med andra maskar utan stängde också motsvarande säkerhetsgap som gjorde det möjligt att sprida sig. I enskilda fall orsakade dock sådana maskar också skador eftersom de var felaktigt programmerade eller orsakade för mycket nätverkstrafik.

År 2016 föreslogs en nematod för att bekämpa Mirai botnet , vilket förlamade en stor del av internetinfrastrukturen.

Säkerhetsproblem i applikationer

Applikationer är mer benägna att misslyckas ju mer komplexa de är. Komplexa program antas till och med innehålla fel. Vissa fel kan användas för att utföra alla kommandon i form av extern programkod utöver programmets normala funktion. Till exempel kan smart strukturerade data i en .mp3-fil plötsligt orsaka att en defekt MP3- spelare gör saker som den normalt inte skulle göra. Detta kan också inkludera mask- eller viruskod, radering av viktig data eller andra skadliga funktioner. Den utländska koden kan dock bara startas om den laddade filen faktiskt öppnas med det program som filen är avsedd för. Med en annan MP3-spelare skulle denna "förlängning" av .mp3-filen inte ha någon effekt ( se även " Icke-körbara filtyper som kan köras via en exploatering " ).

Många maskar utnyttjar sårbarheter i föråldrade programvaruversioner av vissa program för att spridas. Effektivt skydd mot sådana säkerhetshål kräver mycket uppmärksamhet från användaren: Programvaran i ditt eget system, från operativsystemet till e-postprogrammet, bör hållas uppdaterad. Det är också viktigt att ta reda på om konfigurationen som används för applikationerna och operativsystemet är avgörande för säkerheten och hur dessa luckor kan stängas. Windows startar till exempel ett stort antal oftast onödiga nättjänster i standardinställningen när systemet startas . Flera maskar har redan utnyttjat sårbarheter i dessa tjänster. Om onödiga nättjänster avaktiveras elimineras dessa infektionsvägar ( se även ” Alternativa lösningar för att förhindra att masken fjärråtkomst till nättjänster ” ).

Verifierbarhet av källkoden

När det gäller programvaruprodukter är fri tillgång till källkoden en aspekt av datasäkerhet. Bland annat är det viktigt att minimera risken för att en produkt kan innehålla funktioner som användaren inte borde vara medveten om. Det finns till exempel vissa produkter med slutna källor från personliga brandväggar som i hemlighet skickar data till tillverkaren själva, dvs. gör exakt vad vissa användare faktiskt försöker förhindra med produkten.

Programvara med öppen källkod kan kontrolleras av allmänheten för detta ändamål och dessutom undersökas med avseende på svaga punkter med hjälp av juridiskt icke-utsatta medel, som sedan kan stängas snabbare.

Programvara med öppen källkod kan undersökas av vem som helst med lämplig expertis för hemliga funktioner och svagheter, men det betyder inte att enbart tillgängligheten av källkoden är en garanti för att den har kontrollerats adekvat av datoranvändarna. Långsiktiga säkerhetsgap i programvara med öppen källkod indikerar detta. Dessutom är även en smart byggd bakdörr ibland svår att känna igen, även med välgrundad specialistkunskap. Tiden som krävs för en analys är ofta betydande med komplexa program. Däremot är åtminstone en kontroll av källtexten möjlig här.

Det är ofta svårt för användaren att avgöra om det körbara programmet som erhållits från en extern källa faktiskt skapades med den publicerade källkoden. Även här är det sant att minst en kontroll är möjlig med lämplig expertis.

historia

Början

1971 kom den experimentella nätverksmask Creeper ur kontroll och sprider sig i ARPANET . Det anses vara den första kända masken, liksom den första skadliga programvaran i naturen .

1972 lanserades en andra mask för att stoppa Creeper. Reaper tar bort den igen från infekterade system och raderas senare själv Reaper anses vara det första antimalwareprogrammet i världen.

1975 är begreppet Internet, datavirus och nätverksmaskar science fiction -Buch The Shockwave Rider (dt. The Shockwave Rider ) av John Brunner beskrivs. Namnet "mask" för ett självreplikerande program etablerade sig i datascenen tack vare den välkända boken.

1987 är VNET helt förlamad av XMAS EXEC under en kort tid.

1988 , den 2 november för att vara exakt, programmerade och släppte Robert Morris den första internetdatormask. Den så kallade Morris-masken sprider sig med vissa Unix- tjänster, t.ex. B. sendmail , finger eller rexec samt r-protokollen. Även om masken inte hade någon direkt skada rutin, stod den fortfarande för 10% av datatrafiken på det då mycket lilla Internet på grund av dess aggressiva spridning. Cirka 6000 datorer drabbades.

Utvecklingen av datormaskar stannade nästan fram till mitten av 1990-talet. Anledningen till detta är att Internet ännu inte är så stort som det är idag. Fram till dess kan datavirus spridas snabbare.

Mitten av 90-talet till 2000

Under denna period blir datormaskar viktigare bland skadlig kod.

1997 sprider sig den första e-postmask, känd som ShareFun . Den skrevs på makrospråket WordBasic för Microsoft Word 6/7. Samma år upptäcks den första masken som kan spridas via IRC . Han använder script.inifilen för programmet mIRC för detta . Homer , en mask som var den första som använde FTP- överföringsprotokollet för dess förökning , dyker upp. Från och med nu blev det klart att nätverksprotokoll också kan utnyttjas av maskar.

1999 sprids makroviruset Melissa, som ofta förväxlas med en e-postmask, över hela världen via Outlook . Melissa fick mycket mediauppmärksamhet. Komplexa maskar verkar som Toadie (som infekterar både DOS- och Windows-filer och sprider sig via IRC och e-post) och W32.Babylonia (som är den första skadliga programvaran som uppdaterar sig själv).

År 2000 kom särskilt en mask fram i allmänhetens ögon: med sitt massiva utseende inspirerar jag-dig-e- postmask många imitatörer.

2001 fram till idag

2001 dök de första maskarna upp med sin egen SMTP- motor. Från och med den här tiden är maskar inte längre beroende av Microsoft Outlook (Express). Dessutom upptäcks de första maskarna som kan spridas via ICQ eller peer-to-peer- nätverk. Code Red- masken blir utbredd genom att utnyttja ett säkerhetshål i Microsofts Internet Information Services . Genom att utnyttja svaga punkter i nättjänster kan de första fillösa maskarna nu också visas. De sprider sig genom säkerhetshål och stannar bara i RAM , så de ligger inte på hårddisken.

År 2002 skrevs Slapper- masken, den för närvarande mest utbredda skadliga programvaran för Linux- operativsystemet .

2003 spridte SQL Slammer- masken sig snabbt genom att utnyttja ett säkerhetshål i Microsoft SQL Server . Fram till dess sparades privata användare dessa typer av maskar. Det förändrades i augusti 2003 när W32.Blaster- masken utnyttjade en sårbarhet i Microsoft Windows- operativsystemet.

2004 utnyttjade Sasser- masken också ett säkerhetshål i Windows-operativsystemet och attackerar därmed privata användares datorer. Mydoom- masken ses för första gången. Den snabba spridningen av masken leder till en genomsnittlig 10 procents avmattning i internettrafiken i några timmar och en genomsnittlig ökad laddningstid på webbplatserna på 50 procent. SymbOS.Caribe är den första mobiltelefonen som sprids med hjälp av Bluetooth- nätverksteknik på smartphones med operativsystemet Symbian OS . Det utvecklades av en medlem i Virus Writing Group 29A och dess källkod publiceras. Därför upptäcks flera varianter av masken under de följande månaderna . Massinfektioner från Bluetooth-maskar förekommer om och om igen, särskilt vid stora evenemang.

År 2005 visas SymbOS.Commwarrior , den första masken som kan skicka sig själv som ett MMS. Spridningen av mobiltelefoner har nu rapporterats av flera tillverkare av antivirusprogram.

År 2006 , den 13 februari för att vara exakt, publicerades den första masken för Apples macOS- operativsystem via ett forum på en amerikansk ryktesida. Hittills är Apple-communityn inte säker på om denna mask verkligen är en mask (distributionstyp) eller ett virus (infektion av körbar programkod och gömmer sig i den). Namnet på masken är inte heller klart. Företaget Sophos kallar det OSX / Leap-A, Andrew Welch (skrev den första tekniska beskrivningen av "skadorutinerna") kallar det OSX / Oomp-A (efter kontrollrutinen som ska skydda masken från återinfektion). I mars publicerade en nederländsk forskargrupp under ledning av universitetsprofessorn Andrew Tanenbaum den första datormask för RFID- radiochips. 127-byte-programmet kan spridas oberoende genom en SQL-injektion i Oracle- databasprogrammet .

År 2008 , den utfärdade USA Strategic Command ett direktiv som förbjuder användningen av person USB-minnen och andra bärbara lagringsmedia i eget datornätverk i syfte att skydda den från datormask attacker. Anledningen till detta är spridningen av Agent.btz- masken .

Under 2010 av Stuxnet masken (även känd som LNK mask) upptäcktes, som använder fyra zero-day exploits för Windows att ta kontroll över WinCC , SCADA programvara från Siemens . Dessutom sticker denna mask ut på grund av dess ovanligt höga komplexitet, vilket också återspeglas i filstorleken och gör det möjligt för ett statligt ursprung. Stuxnet användes för att sabotera iranska kärnkraftsanläggningar.

Se även

litteratur

- John Biggs: Black Hat - Misfits, Criminals, and Scammers in the Internet Age. Apress, Berkeley Cal 2004, ISBN 1-59059-379-0 (engelska)

- Ralf Burger: Den stora datavirusboken. Data Becker, Düsseldorf 1989, ISBN 3-89011-200-5 .

- Peter Szor: The Art Of Computer Virus Research and Defense. Addison-Wesley, Upper Saddle River NJ 2005, ISBN 0-321-30454-3 (engelska)

webb-länkar

- RFC 4949 : Internet Security Glossary, version 2 (inklusive definition av mask; engelska)

- VX Heavens - bibliotek med speciallitteratur om skadlig kod, kodsamling, etc.

- Journal in Computer Virology - vetenskaplig tidskrift om datavirus och maskar

Individuella bevis

- ^ Definition av datormask från computerlexikon.com

- ↑ Vad är en mask? ( Minne 24 november 2010 i Internetarkivet ) från symantec.com, utdrag: ”Maskar är program som replikerar sig från system till system utan användning av en värdfil. Detta står i kontrast till virus, vilket kräver att en infekterad värdfil sprids [...] "

- ↑ a b c Definition av en datormask från Wissen.de-IT-lexikonet

- ↑ a b c USB-stickmaskar med autorun : Sophos varnar för en ny familj av maskar som specialiserar sig på bärbara enheter ( minnesmärke den 3 mars 2012 i Internetarkivet ) från info-point-security.com; Downadup är en USB-mask från f-secure.com, 27 januari 2009; W32.USBWorm från spywareguide.com, maj 2007.

- ↑ a b c Diskettmask utan autorun : W32 / Trab.worm från McAfee, 28 mars 2003; W32 / Winfig.worm från McAfee, 4 oktober 2001.

- ↑ Diskettmask med automatisk körning över det aktiva Windows-skrivbordet : Maskförökning via floppor, återbesökt av avertlabs.com, McAfee Labs Blog, Rodney Andres , 12 december 2007.

- ↑ Datorvirus ( Memento från 7 december 2011 i Internetarkivet ) (PDF; 72 kB) av Baowen Yu , tu-muenchen.de, 13 november 2002.

- ↑ Beskrivning av hur en e-postmask fungerar ( minne från 19 juni 2010 i Internetarkivet ) från viruslist.com

- ↑ Trojanska hästar ( sidan är inte längre tillgänglig , sök i webbarkiv ) Info: Länken markerades automatiskt som defekt. Kontrollera länken enligt instruktionerna och ta bort detta meddelande. , en kort beskrivning från BSI

- ↑ Definition av datormaskar ( minne av den 7 december 2011 i Internetarkivet ) i IT-lexikonet för masterscripts.de

- ↑ a b Utdrag från “Applied IT Security” (PDF; 111 kB) från sidan 73, av professor Dr. Felix Freiling , föreläsning höstterminen 2006, University of Mannheim

- ↑ F-Secure: När är AUTORUN.INF verkligen en AUTORUN.INF?

- ↑ Nyhetsrapport från datormusens nyhetsrapport från 29 juni 2011.

- ↑ Word viewer , från microsoft.com, visning av kontordokument utan att makrokod körs

- ↑ Excel - Viewer , från microsoft.com, visning av kontordokument utan att makrokoden körs

- ↑ PowerPoint - Viewer , från microsoft.com, visning av kontordokument utan att makrokod körs

- ^ Första utnyttjandet för fel i den publicerade Windows-källkoden från zdnet.de, Jason Curtis , 17 februari 2004.

- ↑ Säkerhetsforskare varnar för skadlig kod dold i ZIP-filer , av zdnet.de, Elinor Mills och Stefan Beiersmann , 15 april 2010.

- ↑ Topp tio virus under första halvåret 2005 från sophos.de, 1 juli 2005.

- ↑ heise.de:NAS-Potpourri nätverkslagringshus för att utrusta dig för hem och kontor

- ↑ Sasser-Wurm: Liten orsak, stor effekt , wcm. Vid, Martin Leyrer , 4 maj 2004.

- Schw Ben Schwan: Microsoft borde betala för Internetattack . ( Memento från 11 mars 2012 i internetarkivet ) I: netzeitung.de , 4 februari 2003.

- ↑ Microsoft låter attacker av Lovsan / W32.Blaster springa ingenstans , heise security på heise.de, av Jürgen Schmidt , 16 augusti 2003.

- Tern Stern: Mask från Wümme

- ↑ Den falska säkerheten hos virusscannrar ( Memento från 25 mars 2010 i Internetarkivet )

- ↑ a b c Melanie Ulrich: Programvara med fel och deras konsekvenser . ( Sidan är inte längre tillgänglig , sök i webbarkiv ) Info: Länken markerades automatiskt som defekt. Kontrollera länken enligt instruktionerna och ta bort detta meddelande. (PDF) Amerikanska tidningen Wired , 14 januari 2007.

- ↑ Mcafee antivirusprogram förlamar datorer; Dator kraschar över hela världen . handelsblatt.com, German Press Agency (dpa), 23 april 2010.

- ↑ Säkerhetshål i virusscannern ClamAV ( Memento från 4 maj 2007 i Internetarkivet ) från buerger-cert.de, 26 april 2007.

- ^ Deconstructing Common Security Myths , av Microsoft TechNet Magazine , Jesper Johansson och Steve Riley , maj / juni 2006.

- ^ ZoneAlarm im Kreuzfeuer , Heise online , Jürgen Schmidt , 24 januari 2006; Spionen som kom inifrån. Varför personliga brandväggar misslyckas som detektiv , c't - Utgåva 17 ( Memento av den 16 oktober 2007 i Internetarkivet ), s. 108–110, Jürgen Schmidt , 7 augusti 2006; Skydd mot virus under Windows Svar på de vanligaste frågorna ( Memento från 16 oktober 2007 i Internetarkivet ) , c't nummer 18, Daniel Bachfeld. S. 196.

- ↑ Personliga brandväggar, del 2 ( Memento från 12 februari 2010 i internetarkivet ) av copton.net, Alexander Bernauer

- ↑ Inaktivera bagle worms Windows Firewall , winfuture.de, meddelande från 31 oktober 2004.

- ↑ Personliga brandväggar, del 1 ( Memento från 15 april 2011 i internetarkivet ) av copton.net, Alexander Bernauer

- ^ Witty worm penetrerar ISS säkerhetsprodukter genom ett hål , av heise.de, Daniel Bachfeld , 22 mars 2004.

- ↑ a b Inaktivera nätverkstjänster i ett Windows-system: win32sec från dingens.org (grafiskt), svc2kxp.cmd från ntsvcfg.de (batch)

- ↑ Boot CD för Windows 95/98 / Me ( Memento av den ursprungliga den 5 december 2008 i den Internet Archive ) Info: Den arkiv länk infördes automatiskt och har ännu inte kontrollerats. Kontrollera original- och arkivlänken enligt instruktionerna och ta bort detta meddelande. (PDF) från computerwissen.de, Manfred Kratzl , från Windows Consultant , utgåva januari / februari 2003.

- ↑ Windows XP med skrivskydd , commagazin.de, Andreas Dumont , utgåva: com!, Utgåva 4/2009, s. 22 till 31

- ↑ PC-skrivskydd mot skadlig kod med hjälp av EWF-drivrutinen, windowspage.com, 6 augusti 2007.

- ↑ Susan Young, Dave Aitel: The Hacker's Handbook: The Strategy behind Breaking into and Defending Networks . Red.: Auerbach Publications. 2005, ISBN 0-8493-0888-7 .

- ↑ Fabian A. Scherschel: DDoS-rekord botnet Mirai kan bekämpas - om än olagligt. Heise online , 2 november 2016, nås den 3 november 2016 .

- ↑ Holger Bleich: DDoS-attack förlamar Twitter, Netflix, Paypal, Spotify och andra tjänster. Heise online , 21 oktober 2016, nås den 3 november 2016 .

- ↑ Firewall ringer hem , Personal Firewall Zone Alarm skickar krypterad data till hemservern, magazine com! Utgåva 4/2006, s. 12.

- IR IRC-servern UnrealIRCd med öppen källkod innehöll en bakdörr från november 2009 till juni 2010 som tillåter främlingar att utföra kommandon med rättigheterna för UnrealRCd-användaren på servern - meddelande från heise Security , författare Reiko Kaps , 12 juni 2010.

- ↑ Den 13 maj 2008 tillkännagav Debian-projektet att OpenSSL-paketet med distributionerna sedan 17 september 2006 (version 0.9.8c-1 till 0.9.8g-9) innehöll ett säkerhetshål.

- ^ Malware-årsdag: 20 år med internetmaskar , pressetext.at, Thomas Pichler , 1 oktober 2008.

- ↑ RFC 1135 Helminthiasis på Internet

- ↑ Är din katt infekterad med ett datorvirus?

- ↑ USA: s militär: USB-minnen är förbjudna på grund av maskattacker, gulli.com, 21 november 2008; Under maskattack förbjuder den amerikanska armén USB-enheter , zdnet.com, Ryan Naraine , 20 november 2008.

- Gap Windows LNK-klyfta: situationen håller på att komma i anspråk . I: heise online. 20 juli 2010.

- ↑ Gregg Keizer: Är Stuxnet den 'bästa' malware någonsin? ( Memento den 5 december, 2012 i webbarkivet archive.today ) September 16, 2010.

- ↑ Trojan "stuxnet": Den digitala första strejken har ägt rum . I: FAZ , 22 september 2010.